Chi Siamo

Da 20 ANNI seguiamo le infrastrutture tecnologiche di ogni genere e grado, dai 5 ai 50 PC.

Nei nostri clienti abbiamo :

- Aziende PMI di diversi settori merceologici

- Associazioni

- Pubblica amministrazione

- Fondi assicurati

- Sindacati

PREVIENI, ANALIZZA E PROTEGGI

Quanto è SICURA la tua rete?

Conosci i tuoi punti deboli, per porvi rimedio PRIMA di subire un danno!

Lo strumento giusto per difenderti

dagli attacchi INFORMATICI e dalle accuse LEGALI

Senza strumenti non puoi difenderti, neanche legalmente.

Dai al tuo avvocato la possibilità di tutelare i tuoi interessi.

Richiedi una DEMO GRATUITA

Il nostro compito è quello d'identificare le criticità in ambito cybersecurity sotto la duplice veste normativa e tecnica.

COSA RISCHI?

LAVORO BLOCCATO

VIOLAZIONE DA COMUNICARE

RETE DA RISANARE

LE CATEGORIE A RISCHIO ?

NON DEVI ESSERE UNA BANCA!

Sembra assurdo ma...Uffici, Studi Associati,

Studi Co-working e PMI sono la preda ideale per gli hacker!

Piccoli, "familiari", poco organizzati e il più delle volte sottovalutano il problema...

CYBER CHECK

Il documento che analizza la rete informatica aziendale valutandone:

SICUREZZA

PROTEZIONE

TUTELA / NEGLIGENZA

CONTROLLANDO:

Analisi del Wi-Fi

Scansione della rete

Potenziali Pericoli

Criticità Rilevate

Topologia della rete (attuale e ideale)

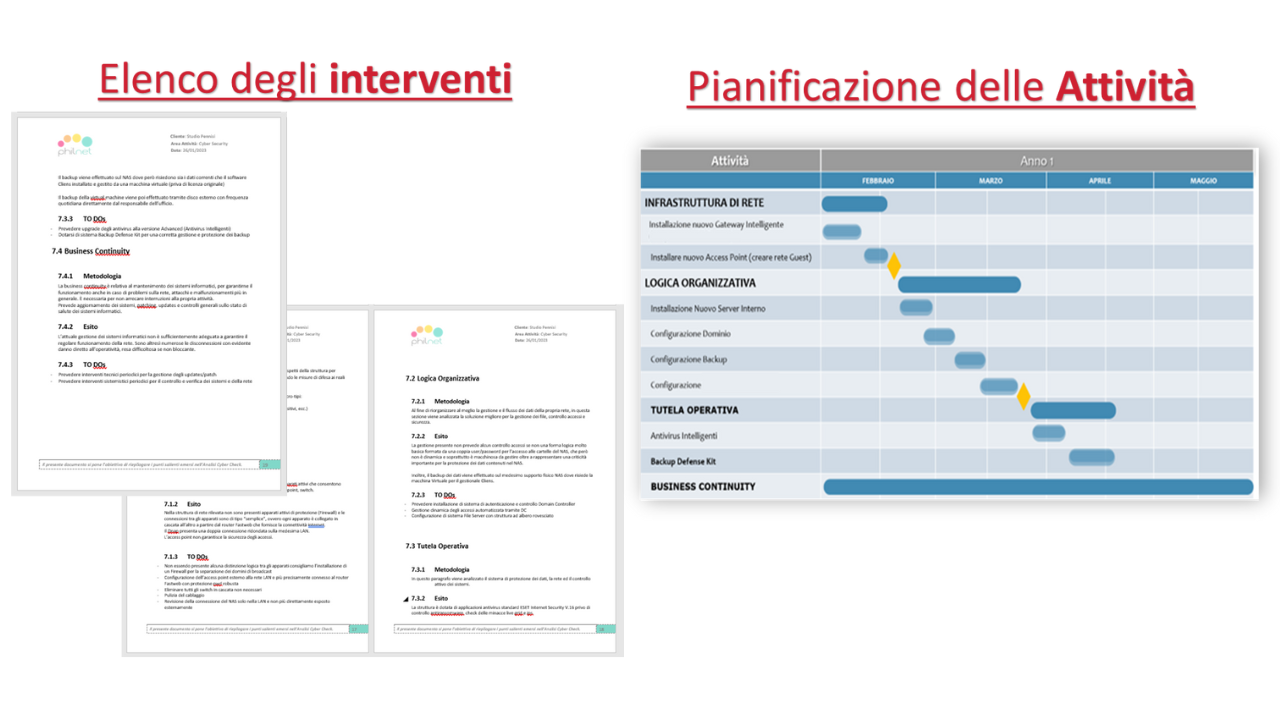

Elenco delle attività

Pianificazione nei mesi successivi

ALCUNE SEMPLICI DOMANDE PER TE...

per verificare il LIVELLO di PROTEZIONE, SICUREZZA E NEGLIGENZA della tua rete informatica!

Il tuo antivirus si aggiorna 4 volte a settimana o 10 volte al giorno?

L'antivirus è la prima difesa contro gli attacchi hacker

La tua password viene crackata in 7 secondi o 25 anni?

Le statistiche dimostrano che una password fatta male rende il tuo sistema 4 volte più vulnerabile.

Hai un vero e proprio Backup o una semplice copia dei dati?

Un backup vero e proprio è essenziale per il recupero del tuo lavoro.

Che controllo hai su tutti i dispositivi collegati al WiFi?

Il più delle volte, virus o attacchi hacker sfruttano dispositivi esterni per inserirsi nella tua rete.

Se non sai come rispondere a domande come queste...

...potresti essere la PROSSIMA VITTIMA di un attacco hacker!

PREVIENIRE MEGLIO CHE RIPARARE

FAI L'ANALISI DELLE CRITICITÀ

Analizzare le criticità di un sistema informatico, rappresenta uno step molto importante per innalzare i livelli della sicurezza per la protezione dei dati e, di conseguenza, garantire la continuità lavorativa.

CYBER CHECK

Il documento che certifica l'attenzione dell'azienda sulla protezione dati

Dal punto di vista GDPR, infatti, una seria valutazione delle criticità/vulnerabilità consente di tutelare l'azienda (e il suo rappresentante) sotto l'aspetto di alcune responsabilità legali in caso di violazione dei dati ("data breach"), in assenza delle quali le violazioni potrebbero tradursi in provvedimenti o multe anche d'ingente valore.

Poi, ovviamente, bisogna tradurla in azione e pianificare gli interventi.

CHE COSA FAREMO:

Dopo un primo contatto telefonico/digitale (Zoom, Skype, Teams, ecc) e una sorta di veloce analisi preliminare, si procederà con la definizione di una sorta di progetto che sarà condiviso con il cliente.

Si lavorerà principalmente da remoto, utilizzando strumenti digitali in grado di connettersi sulla rete, garantendo la massima sicurezza dei dati e dell'infrastruttura.

Il cliente identificherà uno o più computer d'accesso (in base alle dimensioni della rete), attraverso i quali i nostri specialisti eseguiranno tutti i controlli del caso.

Sulla rete del cliente non sarà installato mai nulla e tutti gli strumenti di analisi e controllo gireranno esclusivamente sul computer indicato dal cliente.

E' inoltre possibile richiedere un intervento OnSite (fisicamente presso la sede del cliente), la cui quotazione sarà quantificata separatamente.

Le attività, tuttavia, resteranno le stesse sia in caso d''intervento remoto come nel caso d’intervento OnSite.

Ci posizioniamo nello spazio compreso tra i "servizi informatici" e il "DPO", sostenendo il lavoro di entrambe le figure e tutelando i responsabili aziendali da eventuali accuse di negligenza nei vari scenari possibili.

GIORNO 1

ANALISI STRUTTURA DELLA RETE

Dedicato allo studio della struttura di rete con un assessment e analisi delle criticità che riguardano la rete, i dispositivi, i programmi e le protezioni previste.

Nel corso della prima giornata, dopo un primo incontro preparatorio con i responsabili aziendali, si analizzeranno tutti gli asset di rete:

Una volta realizzata una sorta di "mappa della rete", verranno analizzate analisi approfondite sui sistemi ritenuti più critici, iniziando anche a considerare patching e sistemi di monitoraggio.

Contestualmente verranno valutati anche i processi di logging e i criteri per la definizioni delle credenziali.

La giornata termine si terrà un meeting di resoconto con responsabili aziendali, insieme ai quali si scioglieranno i nodi emersi nel corso dell'analisi, e focalizzare l'attenzione della giornata successiva sulle priorità condivise con il cliente.

L'intervento avverrà da remoto.

GIORNO 2

VERIFICA & INTERVENTI FUTURI

Dedicato all'analisi degli interventi necessari, nel rispetto delle priorità definite insieme al cliente e delle criticità emerse nel corso della valutazione effettuata durante il giorno 1.

Nel corso della seconda giornata, sulla base del meeting effettuato sul finale della giornata precedente (con i responsabili aziendali), si procederanno le analisi, focalizzando l'attenzione sulle criticità emerse, andando ad approfondire tutti gli aspetti rimasti poco chiari nel corso della prima giornata.

L'obiettivo, una volta definita con chiarezza la situazione, sarà quello di definire una sorta di "liste delle cose da fare" con tanto di calcolo delle priorità il cui calcolo sarà fondato su:

Verrà redatto un documento, consegnato nei giorni immediatamente successivi, dove, oltre a definire con chiarezza la struttura della rete con i punti deboli e le eventuali criticità emerse, si specificheranno gli interventi necessari da eseguire, secondo il calcolo delle priorità definito nella seconda giornata.

I documenti prodotti (audit, relazioni, allegati tecnici, ecc) analizzano la rete sotto il profilo tecnico e normativo (GDPR, NIS2, Codice Rischio d'impresa), certificando lo stato dell'arte (art 32 GDPR) e l'efficacia delle misure (art 32-d) al fine di garantire la riservatezza, integrità e disponibilità dei dati (art 32 - b) dalla divulgazione anche accidentale (art 32 - 2).

Asset Management approfondito di tutti i sistemi

|

Studio del Patching di tutte le componenti identificate.

Analisi dei sistemi di logging e monitoraggio.

Analisi dei flussi di comunicazione disponibili agli asset esposti.

L'azienda e i suoi responsabili sono così tutelati con una prova documentale (prodotta da terze parti) in grado di dimostrare il percorso d'avvicinamento (art. 32) alla conformità (art. 24) e l'efficacia delle misure tecniche (art.25), escludendo così ogni forma di negligenza che potrebbe condurre a sanzioni civili (art. 83) o penali (art.170)

SCEGLI IL PACCHETTO PIU' ADATTO A TE!

Cyber Check - MINI

Fino a 2 PC

Analisi della rete in 2 Giorni

Risparmio 15%

Prezzo Unica Soluzione

€ 800,00

+ IVA

Noleggio Mensile Cauzione + 12 Canoni

€ 85,00

mese + IVA

Cyber Check - MIDI

Fino a 5 PC

Analisi della rete in 2 Giorni

Risparmio 56%

Prezzo

€ 1.800,00

+ IVA

Noleggio Mensile Cauzione + 12 Canoni

€ 185,00

mese + IVA

Cyber Check - MAXI

Fino a 10 PC

Analisi della rete in 2 Giorni

Risparmio 69%

Prezzo

€ 3.500,00

+ IVA

Noleggio Mensile Cauzione + 12 Canoni

€ 360,00

mese + IVA

Possibili soluzioni oltre i 10 PC su richiesta!

Chi Siamo

Da 20 ANNI seguiamo le infrastrutture tecnologiche di ogni genere e grado, dai 5 ai 50 PC.

Nei nostri clienti abbiamo :

© Copyrights by Philnet s.r.l. Tutti i diritti sono riservati. 2021